-

Notifications

You must be signed in to change notification settings - Fork 101

Commit

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

- Loading branch information

1 parent

64d4207

commit 5da5c16

Showing

361 changed files

with

2,161 additions

and

1,480 deletions.

There are no files selected for viewing

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

| Original file line number | Diff line number | Diff line change |

|---|---|---|

|

|

@@ -14,8 +14,10 @@ Ne všechna zařízení podporují šifrované protokoly DNS. V takovém přípa | |

| ::: | ||

|

|

||

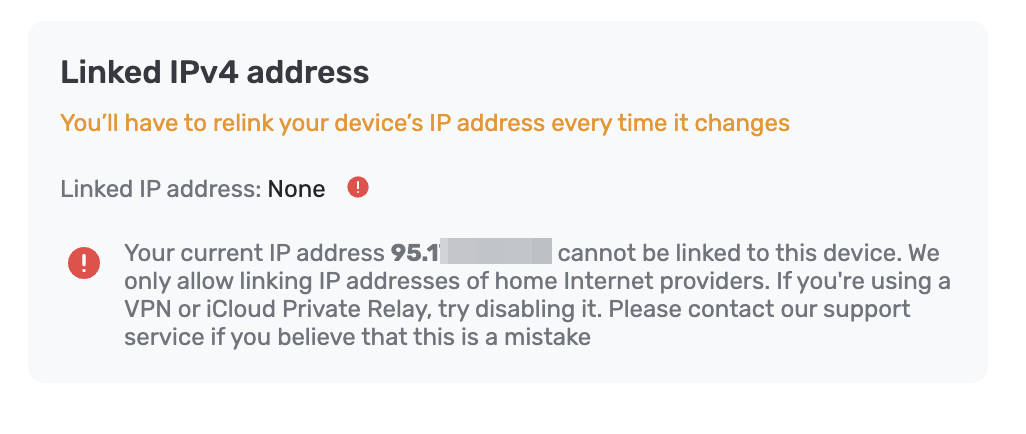

| Někdy se může stát, že je IP adresa rezidenční sítě již používána, a pokud se k ní pokusíte připojit, AdGuard DNS připojení zabrání. | ||

|

|

||

|  | ||

| If that happens, please reach out to support at [[email protected]](mailto:[email protected]), and they’ll assist you with the right configuration settings. | ||

|

|

||

| V takovém případě se obraťte na podporu na adrese [[email protected]](mailto:[email protected]), kde vám pomohou se správným nastavením konfigurace. | ||

|

|

||

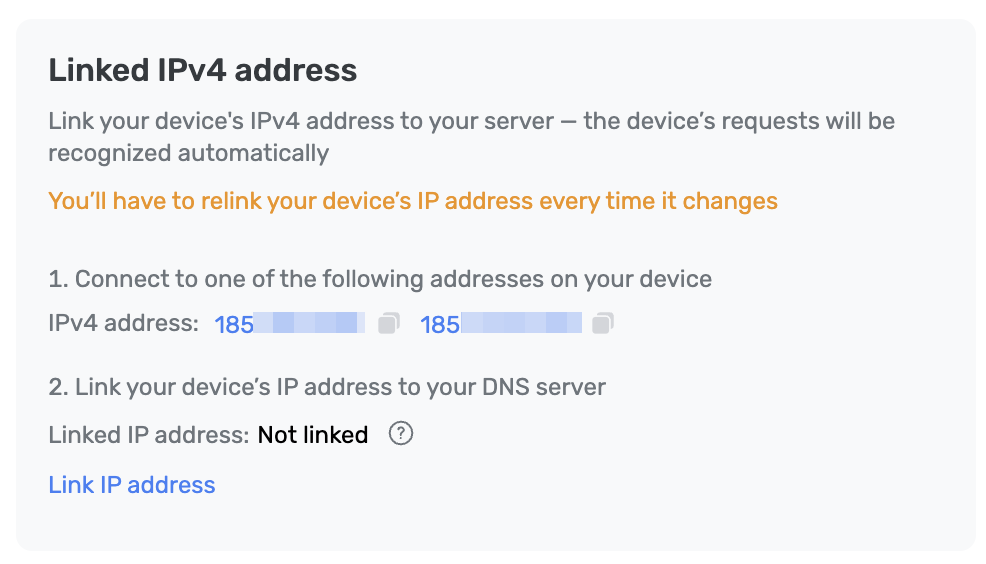

| ## Jak nastavit propojenou IP | ||

|

|

||

|

|

@@ -25,6 +27,7 @@ Následující pokyny vysvětlují, jak se k zařízení připojit pomocí **pro | |

| 2. Přidejte nové zařízení nebo otevřete nastavení dříve připojeného zařízení. | ||

| 3. Přejděte na _Použít adresy DNS serverů_. | ||

| 4. Otevřete _Adresy běžného DNS serveru_ a připojte propojenou IP. | ||

|

|

||

|  | ||

|

|

||

| ## Dynamický DNS: Proč je užitečný | ||

|

|

@@ -44,13 +47,21 @@ Takto nebudete muset ručně aktualizovat přidruženou IP adresu při každé j | |

| ## Dynamický DNS: Jak nastavit | ||

|

|

||

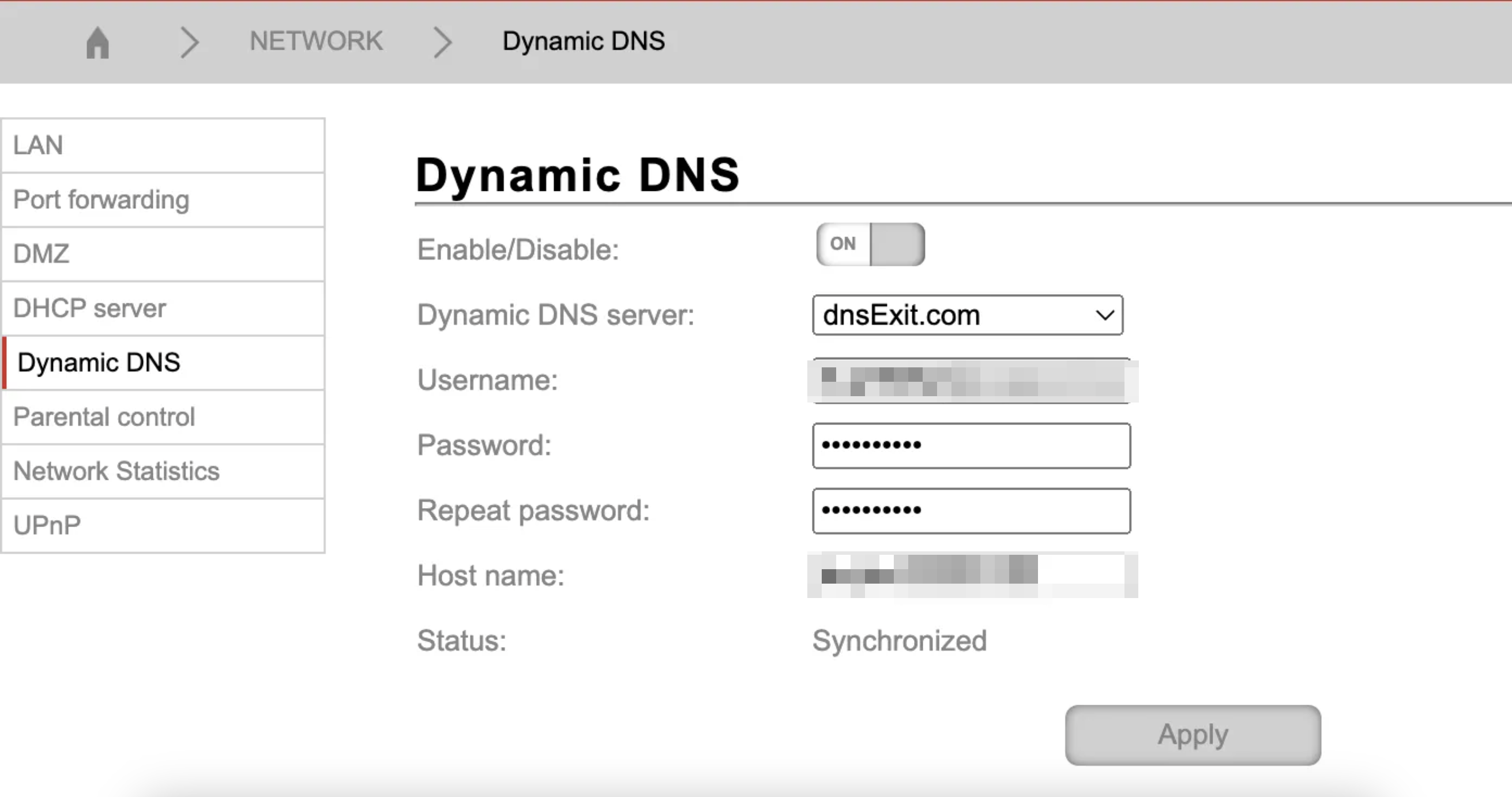

| 1. Nejprve je třeba zkontrolovat, zda nastavení vašeho routeru podporuje DDNS: | ||

|

|

||

| - Přejděte do _Nastavení routeru_ → _Sítě_ | ||

| - Vyhledejte sekci DDNS nebo _Dynamický DNS_ | ||

| - Přejděte na něj a ověřte, zda jsou nastavení skutečně podporována. _Jedná se pouze o příklad, jak to může vypadat. Může se lišit v závislosti na routeru_  | ||

| - Přejděte na něj a ověřte, zda jsou nastavení skutečně podporována. _Jedná se pouze o příklad, jak to může vypadat. Může se lišit v závislosti na vašem routeru_ | ||

|

|

||

|  | ||

|

|

||

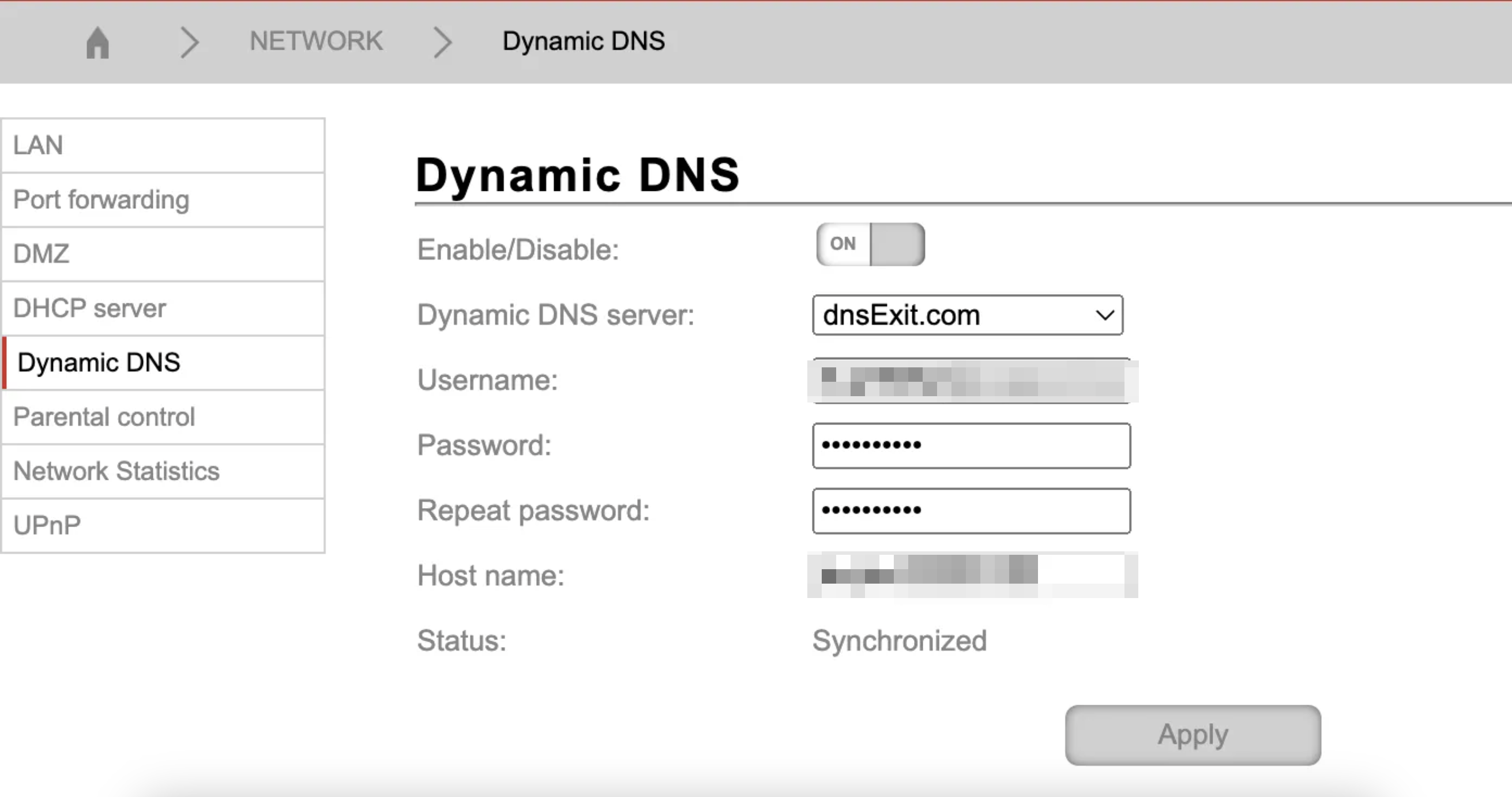

| 2. Zaregistrujte svou doménu u oblíbené služby, jako je [DynDNS](https://dyn.com/remote-access/), [NO-IP](https://www.noip.com/) nebo u jiného poskytovatele DDNS, který vám vyhovuje. | ||

|

|

||

| 3. Zadejte doménu do nastavení routeru a synchronizujte konfigurace. | ||

|

|

||

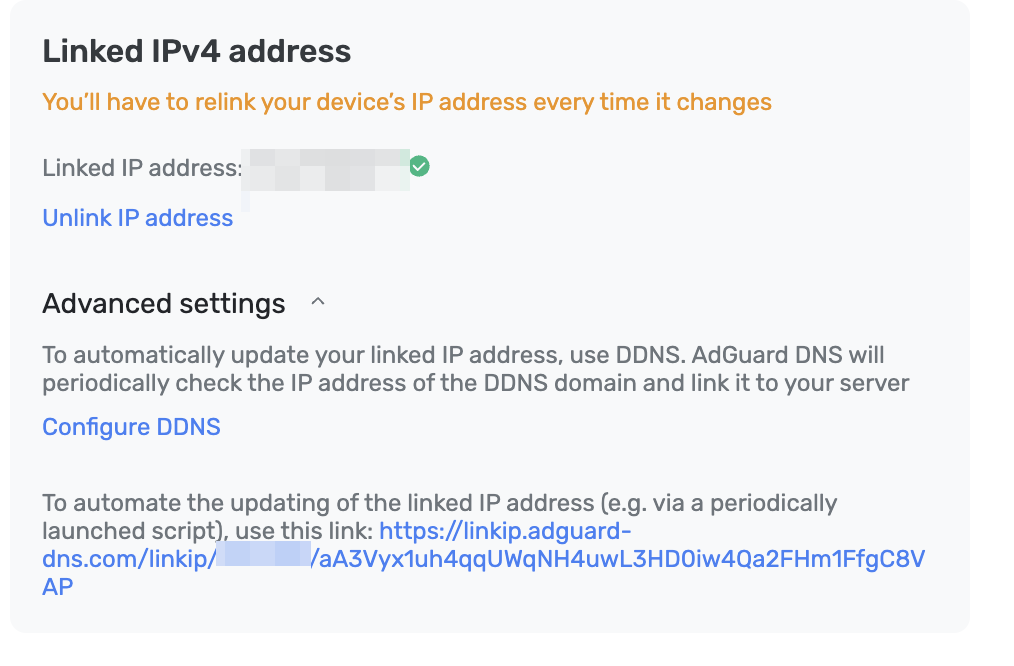

| 4. Přejděte do nastavení propojené IP a připojte adresu, poté přejděte na _Rozšířená nastavení_ a klikněte na _Konfigurace DDNS_. | ||

|

|

||

| 5. Zadejte doménu, kterou jste dříve zaregistrovali, a klikněte na tlačítko _Konfigurace DDNS_. | ||

|

|

||

|  | ||

|

|

||

| Hotovo, úspěšně jste nastavili DDNS! | ||

|

|

||

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

Oops, something went wrong.